بررسی اجمالی محصول Kaspersky:

• نسخه 10 محصول Kaspersky Endpoint Security for Business که به اختصار KESB نامیده میشود، از سیستمهای فیزیکی و مجازی در برابر بدافزارها، برنامههای خطرناک و حملههای شبکهای محافظت میکند.

• Kaspersky به طور مداوم در آزمونهای (سنجش) محافظت با استفاده از ابتکارات، اعتبار و سیستم محافظت تکمیلی (1Signature-Based) خود رتبهی بالایی میآورد.

• ادمینها (مدیران سیستم) با استفاده از مرکز امنیتی Kaspersky که شامل کنسول مدیرتی است، میتوانند به صورت مرکزی KESB 10 را در سیستم عاملهای ویندوز و مک و محیطهای لینوکس نصب، پیکربندی، مدیریت و نظارت کنند.

استراتژی رقابتی SYMANTEC

• Symantec از بزرگترین شبکهی هوشمند خطر غیر نظامی برای توسعه و نوآوری در وسیعترین و موثرترین تکنولوژیهای محافظت موجود در بازار استفاده میکند. Symantec تنها تامین کنندهای است که توانسته در آزمونهای شخص ثالث (آزمونهایی که توسط شرکتهای شخص ثالث انجام میشوند) تاثیرگذاری خود را حفظ کند.

• SEP (مخفف Symantec Endpoint Protection) در بسیاری از بزرگترین شرکتهای جهانی در حال استفاده است و مقیاس پذیری، پایداری و کارآمدی خود را ثابت کرده است. زمانی که شرکتهایی با مقیاس متوسط یا بالاتر از Kaspersky استفاده میکنند، سیستم محافظتی آنها دچار مشکل و چالش میشود.

• محصول SEP 14 از ویژگیهایی همچون ATP و EDR (تشخیص Endpoint و پاسخ دهی) بهره میبرد و نیازی به نصب عاملهای اضافی (Agent)برای مقابله با تهدیدات مخرب را ندارد. راهکار محافظت از حملههای هدفدار شرکت Kaspersky نیاز به حسگرهای Endpoint اضافی دارد که به نصب و راهاندازی دوباره نیاز دارند.

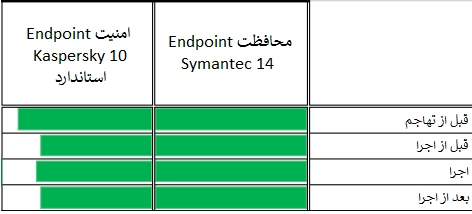

خلاصهای از مقایسه سیستمهای محافظتی (Symantec و Kaspersky)

با اینکه در کل Kaspersky قابلیت تشخیص قدرتمندی دارد، ولی هنوز هم (ابزار) کاوش ایستای ویژگی یا شبیهسازی (Static Attribute Analysis or Emulation) را جهت اداره کردن گوناگونیهای مختلف (برای شبکه و شرکتهای بزرگ) ندارند.

برای محافظت بعد از اجرا، Kaspersky قابلیت بلاک کردن ارتباطات خروجی C&C را ندارد.

ادعاهای Kaspersky و حقیقت این ادعاها

Kaspersky بهترین تکنولوژی محافظت (Protection) را در بازار دارد.

حقیقت:

تا حدی حقیقت دارد. Kaspersky به طور مداوم در آزمونهای شخص ثالث برای تشخیص (خطر) و دقت، رتبهی بالایی میآورد. با اینحال، Endpoint Protection شرکت Symantec نیز به طور مداوم در این آزمونها در کنار Kaspersky در رتبههای بالا قرار میگیرد.

محصول Symantec با بهره گیری از Ruleهایی که بسیار قدرتمند بوده و قابلیت مدیریت میباشند، امکان کنترلهایی همچون فایروالها ، کنترل دستگاههای جانبی، کنترل برنامههای کاربردی و Host Integrity2 را فراهم مینماید.

ادعا:

همهی تکنولوژیها به طور داخلی در شرکت توسعه داده میشوند و از سایر کمپانیها به دست آورده نمیشوند؛ از این رو است. که کنسول مدیریتی از یکپارچگی بیشتری برخوردار میباشد.

حقیقت:

این ادعا گمراه کننده است. فقط این که Kaspersky تکنولوژی خود را مستقلانه و بدون فراگیری از شرکتهای دیگر توسعه میدهد، باعث نمیشود که ارزش بیشتری برای مشتریهای خود قائل باشند.

Kaspersky در بهرهوری و استفاده از تکنولوژیهای ادغام شده مانند مدیریت Patch و کاوش آسیب پذیریها (Vulnerability Analysis) ناکام بوده و در مورد قبول واقع شدن آنها تقلا کرده است. شرکت Gartner نیز اشاره کرده که در این زمینهها هنوز در حال رشد هستند.

علاوه بر این، کنسول مدیریت بر پایهی MMC snap-in3 این محصول است که باعث میشود تا حد زیادی پیچیده و سنگین باشد؛ زیرا از Snap-inهای زیادی پشتیبانی میکند.

نحوهی برد در این رقابت

پیشرفتهترین تکنولوژیهای محافظت ادغام شده در یک (Agent)

Insight ،IPS4 و SONAR همگی از قابلیتهای متفاوت و متنوع محصول SEP برای سالهای متوالی میباشند. محصول SEP 14 محافظت از استخراج حافظه (Memory Expliot) (سو استفاده از آن) و یادگیری ماشین پیشرفتهای را به وسیعترین و تاثیرگذارترین سیستم محافظت موجود در بازار اضافه کردهاست.

آزمونهای شخص ثالث مانند آزمون AV، آزمایشگاههای Dennis و Passmark نشان دادهاند که Symantec و Kaspersky هر دو به صورت کلی بالاترین نمرهها را برای محافظت دریافت میکنند. با این حال، Kaspersky در نتایج عملکردی در بعضی از آزمونها نسبت به SEP تقلای بیشتری کرده است.

هزینهی کمتر برای پیاده سازی الزامات امنیتی پیشرفتهی اضافی برای شرکتهای بزرگ

آنتی ویروس سازمانی سیمانتک نسخه 14 یک بستر Endpoint با (Agent) تکی را برای تخصیص بهترین سیستم محافظتی ارائه میدهد که شامل ATP و EDR است. محافظت از حملههای هدفدار شرکت Kaspersky نیاز به نصب و راهاندازی یک حسگر Endpoint دیگر دارد و از زمان انتشار آن در سال 2016 هنوز کارایی آن اثبات نشده است.

SEP در هر شرکت با هر اندازهای با یک (Agent) و یک کنسول مدیریت کارایی خود را اثبات کرده است.

Kaspersky در اصل برای خدمت رسانی به کسب و کارهایی با اندازهی کوچک و متوسط طراحی شدهاست. کنسول مدیریت مبتنی بر MMC آنها مقیاسپذیری خوبی ندارد و شرکت Kaspersky در حال توسعهی یک کنسول جدید مبتنی بر وب است که هنوز کارایی آن اثبات نشده است.

سوالاتی که برای پرسیدن در ذهن پدیدار میشوند.

آیا شما از مدیریت Patch و اجزای آسیب پذیری ارائه شده توسط Kaspersky استفاده میکنید؟

دلیل: این اجزا به عنوان بخشی از امنیت پیشرفتهی Endpoint شرکت Kaspersky ترویج یافتهاند ولی در توسعههای دنیای واقعی زیاد مورد قبول واقع نشدهاند. مشتریها گزارش میکنند که این قابلیتها هنوز در حال رشد هستند و Kaspersky هنوز در MQ شرکت Gartner در زمینهی مدیریت Endpoint قرار نگرفتهاست.

چرا Kaspersky در سری Magic Quadrant شرکت Gartner برای مدیریت از راه دور دستگاهها حضور ندارد؟

دلیل: شرکت Kaspersky چندین سال است که مدیریت دستگاهها از راه دور را به عنوان بخشی از گزینش امنیت Endpoint این شرکت ارائه داده است؛ اما با اینحال نتوانسته به قدری مورد قبول واقع شود که در MQ5 شرکت Gartner برای مدیریت از راه دور دستگاهها قرار داده شود.

| مرحلهی حمله | تهدید امنیتی | راهکار مقابله و کاهش خطر | قابلیتها و ماژولهای SEP 14 جهت مقابله با تهدید | امنیت Endpoint شرکت Kaspersky نسخهی 10 |

قبل از تهاجم | 6بارگذاری اولیه Rootkitها | محافظت از راه اندازی زود هنگام | Integration ELAM7 | . |

| سو استفادههای (Exploit) شناخته شده | محافظت از آسیب پذیری سیستم عامل و برنامههای کاربردی | IPS | . | |

| بدافزارهای سرکش تکثیر شوندهی USBها، نشت و درز دادهها | محافظت از رسانههای قابل جابجایی | Device Control | . | |

| ریسک افزار، برنامههای تایید نشده | کنترل برنامههای کاربردی | Application Control | . | |

| Man In the Middle8، دسترسی از راه دور تایید نشده | محافظت از شبکه (منظور از اینترنت) | Stateful Firewall | . | |

| حملههای از راه دور، دانلود 9Drive-By | جلوگیری از نفوذ | IPS | . | |

| دانلود Drive-By، باج افزار10 | محافظت از دانلود و آپلود اینترنتی | IPS/ Download Insight | . | |

| سو استفاده از مرورگر، ربودن مرورگر، دانلود Drive-By، باج افزار | محافظت از مرورگر | Browser IPS | . | |

| ضمیمههای مخرب در ایمیلها | محافظت از دریافت و ارسال ایمیل | Email Plug-in | . | |

| قبل از اجرا (بارگذاری تهدید) | 1 میلیون بدافزار گوناگون جدید روزانه، باجافزارهای گوناگون | اسکن/کاوش فایل به صورت اکتشافی | Bloodhound/Malheur | . |

| تهدیدات شناخته شده و انواع ریسکها | کاوش تهدیدات شناخته شده | Signature Based Evaluation | . | |

| فایلهای حمله روز صفرم11 و بدافزارهای ناشناس | کاوش اعتبار و صحت سلامت (فایلها) | Download Insight | . | |

| بدافزارهای سفارشی و هدف دار | ارزیابی بارگذاری | Advanced Machine Learning12 | . | |

| اجرا (اجرای تهدید) | سوء استفادههای روز صفرم و جاوای ناشناخته | محافظت از سو استفاده و بهره برداری | Generic Exploit Mitigation | . |

| باج افزار | کاوش رفتاری | SONAR13 | . | |

| Packerها14، مبهم سازی کد15 | کاوش تهدیدات چند ریختی (پلی مورفیک) | Emulator | . | |

| اصلاحات و تغییرات تایید نشدهی سیستم | کنترل برنامهی کاربردی مبتنی بر قاعده | Application Control | . | |

| بدافزارهای هدف دار و سفارشی در شبکههای تاریک16 | کاوش یادگیری ماشین | Advanced Machine Learning | . | |

| پس از اجرا (خروجی) | Rootkit و آلودگیهای بدافزاری سطح پایین | ترمیم سیستمهای آلوده | Power Eraser17 | . |

| 18Lateral Movement یا تکثیر فعالیت بدافزار | قرنطینه یا جدا کردن دستگاه | Host Integrity | . | |

| تماس سروری19 به یک Rootkit ،20C&C و باجافزار | بلاک کردن Bot یا دستورات C&C | IPS | . |

1تشخیص Signature-Based یک رویکرد ضد بدافزار است که حضور یک بدافزار را با تطبیق دادن حداقل یک بایت الگوی کد از آن، با پایگاه دادهای از نشانهها یا به اصطلاح امضاهای شناخته شده از بدافزارها شناسایی میکند.

Host Integrity2 یا تمامیت میزبان تضمین میکند که کامپیوترهای کلاینت یا مشتری با مقررات امنیتی شرکت شما محافظت میشوند و با آن سازگاری دارند. از مقررات Host Integrity برای تعریف، تحمیل و بازیابی امنیت مشتریها استفاده میشود تا از شبکهها و دادههای شرکت محافظت شود.

MMC3 به کنسول مدیریتی شرکت مایکروسافت گفته میشود که در اصل در ویندوز 2000 ارائه شده بود که ارتباط کاربردی حرفهای برای پیکربندی و نظارت بر سیستم فراهم میکند. Snap-inها اجزای پایهی این کنسول هستند که در واقع ابزارهای مدیریتی آن میباشند.

Internet Provider Security4 – امنیت تامین کنندهی اینترنت

Magic Quadrant5 به یک سری گزارشهای انتشار یافته توسط شرکت Gartner گفته میشود که در آنها از متدهای تحلیل کیفی دادههای اختصاصی برای نشان دادن موارد رایج و باب روز بازار مانند جهت گیری، رشد و شرکت کنندههای آن استفاده میشود.

6مجموعهای از نرمافزارها که کنترل یک سیستم رایانهای را به دست میگیرد. در این نوع حمله، کاربر سیستم متوجه حضور روتکیت نخواهد شد و هکر رایانه توانایی تغییر تمامی تنظیمات رایانه را دارد.

Early Launch Anti-Malware7 – ضد بدافزار برای راه اندازی زود هنگام

8شکلی از استراق سمع در امنیت اینترنتی که در آن حمله کننده اتصالات مستقلی با قربانیان برقرار میکند و پیامهای مابینشان را بازپخش میکند ولی قربانی فکر میکند که این ارتباط و مکالمه خصوصی است.

9دانلود Drive-By به معنی دانلود غیرعمدی نرمافزارها از اینترنت است. اکثر این نرمافزارها ویروس، بد افزار، جاسوس افزار و دیگر مخربهای مشابه میباشند.

10گونهای از بدافزارها هستند که دسترسی به سیستم را محدود میکنند و ایجادکننده آن برای برداشتن محدودیت درخواست باج میکند.

11یک حمله یا تهدید رایانهای است که از یک آسیبپذیری در یک نرمافزار کاربردی که تا پیش از آن ناشناخته بودهاست بهرهجویی میکند و توسعه دهنده در واقع صفر روز برای رفع آسیب پذیری وقت دارد.

12گونهای از بدافزارها هستند که دسترسی به سیستم را محدود میکنند و ایجادکننده آن برای برداشتن محدودیت درخواست باج میکند.

13ابزاری برای کنترل کیفیت کد.

14نویسندگان بدافزار از حقههای زیادی برای اجتناب از تشخیص و کاوش استفاده میکنند. یکی از این حقهها استفاده از Packer یا بسته بندی کننده است، که یک ابزار برای فشردهسازی، رمزنگاری و یا تغییر و اصلاح فرمت فایلهای بدافزار است.

15به مبهم یا مشوش سازی عمدی کد منبع میگویند به شکلی که درک آن برای انسان سخت باشد.

16زیر بخشی از اینترنت است که در دسترس عموم نیست و اغلب برای مقاصد غیر قانونی استفاده میشود و برای دسترسی به آن نیاز به برنامهها یا پیکربندیهای خاص است.

17متدی برای اسکن کردن کامپیوتر مه در آن سیستم محافظتی یک برنامهی پیدا شده در کامپیوتر کاربر را با لیستی از نرم افزارهای مورد اطمینان یا بدافزار تطبیق میدهد.

Lateral Movement18 یا حرکت پهلویی به متدی گفته میشود که حمله کنندههای سایبری در آن با حرکتی تدریجی در شبکه پیش رفته و به دنبال دادههای کلیدی میگردند.

Phone Home19 یا به اصطلاح تماس سروری به یک ارتباط بین کلاینت و سرور گفته میشود که ممکن است برای کاربرد ناخوشایند باشد. مانند برخی از رفتارهای سیستمهای امنیتی که در آن موقعیت شبکه، نامکاربری یا دیگر دادههای مشابهی را به کامپیوترهای دیگر گزارش میکنند.

20سرور دستور و کنترل یا Command and Control و یا به اختصار C&C.